นักต้มตุ๋นชาวอังกฤษขโมยเงิน 650,000 ดอลลาร์จากผู้ใช้ Twitter กว่า 250 ราย

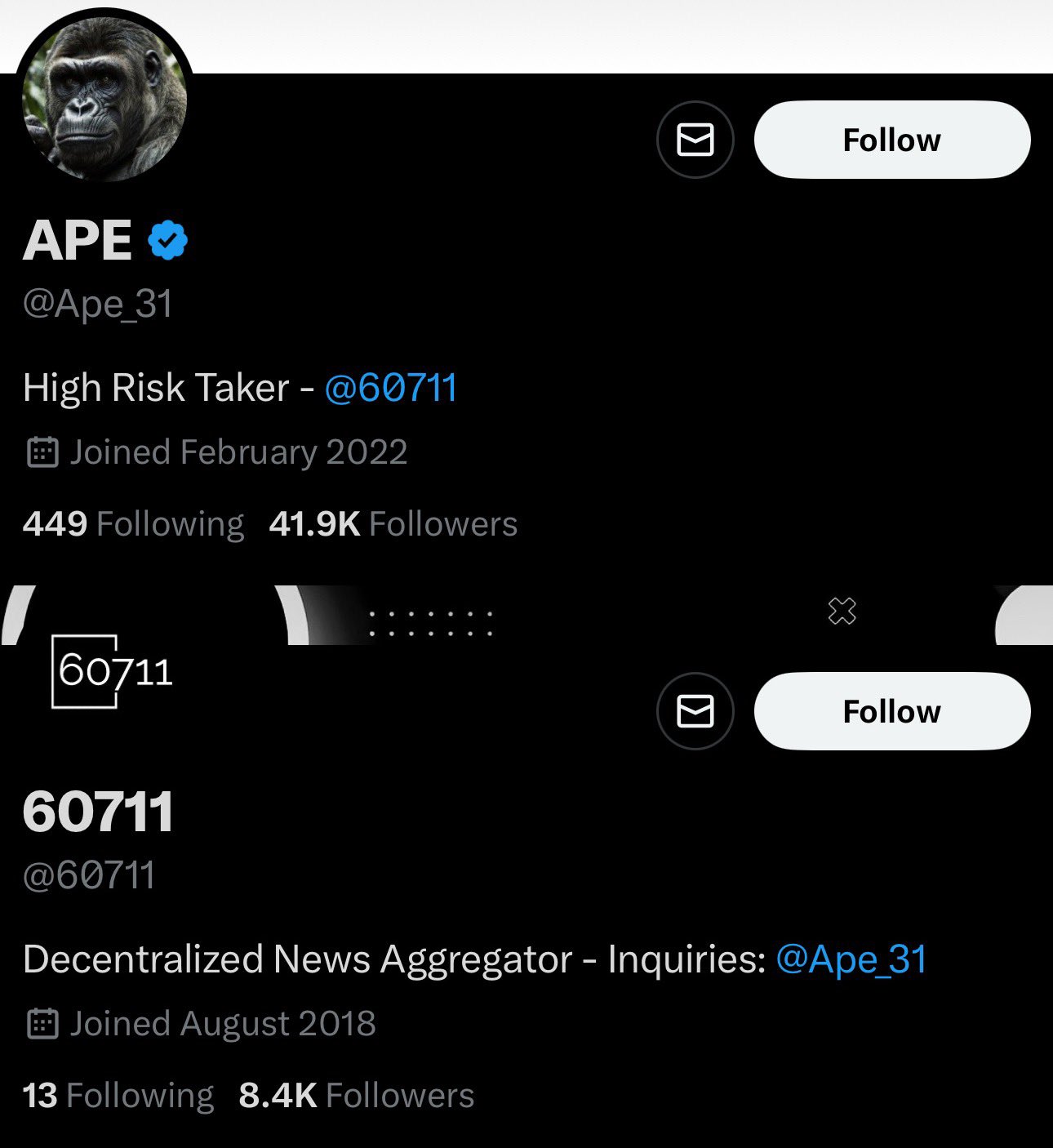

นักต้มตุ๋นในสหราชอาณาจักร ซึ่งดำเนินการภายใต้ Twitter จัดการ @ape_31 และ @60711 ได้ขโมยเงินมากกว่า 650,000 ดอลลาร์จากผู้ใช้ที่ไม่สงสัยกว่า 250 รายบน Twitter (X) ในปีที่ผ่านมา

การสืบสวนจากนักสืบบล็อกเชน ZachXBT แสดงให้เห็นว่านักต้มตุ๋นหลอกเหยื่อด้วยการโพสต์ภาพหน้าจอกำไรและขาดทุนปลอม (PNL) จากบัญชีสาธิต Bybit และใช้บัญชีข่าวปลอมเพื่อส่งเหยื่อให้ชำระค่าบริการปลอม

เมื่อนักต้มตุ๋นได้รับเงิน พวกเขาก็บล็อกเหยื่อทันที และตัดการติดต่อทั้งหมด

Ape 31 กำหนดเป้าหมายผู้ใช้โดยการตอบกลับบัญชีขนาดใหญ่และโพสต์ภาพหน้าจอ PNL เป็นประจำเพื่อปลอมการมีส่วนร่วม

การหลอกลวงนี้เกี่ยวข้องกับการเสนอบริการคัดลอกการซื้อขายแบบชำระเงิน โดยผู้ใช้ถูกหลอกให้จ่ายค่าธรรมเนียมระหว่าง 250 ถึง 500 ดอลลาร์

หลังจากได้รับการชำระเงิน นักหลอกลวงจะขอเงินทุนเพิ่มเติมภายใต้หน้ากากของการจัดการ โดยอ้างว่ากระบวนการนี้ปราศจากความเสี่ยง

ผู้ที่ตกเป็นเหยื่อถูกบล็อกทั้งบน Telegram และ Twitter เมื่อพวกเขาส่งเงินแล้ว

เหยื่อล่อด้วยการซื้อขายและการหลอกลวงปลอม

เหยื่อรายหนึ่งจ่ายเงิน 500 ดอลลาร์ให้กับ Ape 31 เพื่อใช้บริการลอกเลียนแบบ หลังจากนั้น Ape 31 เรียกร้องเงิน 20,000 ดอลลาร์ โดยสัญญาว่าจะซื้อขายด้วย "ราคาชำระบัญชีเป็นศูนย์" ในนามของพวกเขา

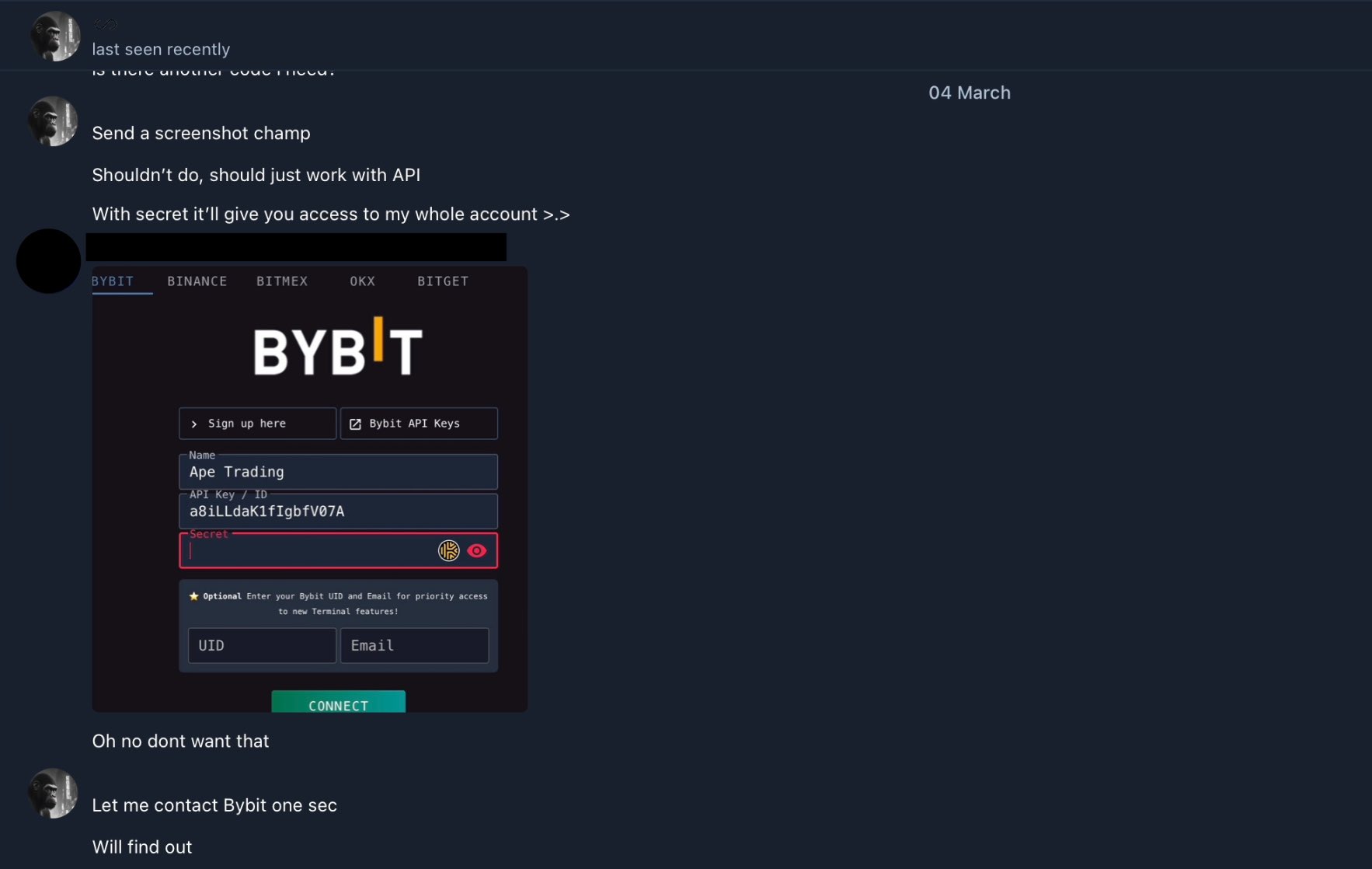

ผู้เสียหายส่งจำนวนเงินที่ร้องขอไปยังที่อยู่กระเป๋าเงินของ Ape 31 เพื่อให้ดูเหมือนถูกต้องตามกฎหมาย นักต้มตุ๋นได้มอบคีย์ API ให้กับเหยื่อเพื่อติดตามการซื้อขายที่ควรจะเป็น

แต่ทุกอย่างเป็นของปลอม จากนั้น Ape 31 ก็กดดันให้เหยื่อส่งเงินอีก 20,000 ดอลลาร์ โดยอ้างว่าไม่สามารถเรียกร้องผลกำไรได้จนกว่าจะมีการส่งเงินเพิ่ม

หลังจากนั้น เหยื่อก็ถูกบล็อก และการสื่อสารทั้งหมดก็หยุดลง

ในอีกกรณีหนึ่ง เหยื่อที่ส่งเงิน 3,000 ดอลลาร์ถูกชักจูงให้เชื่อว่าการลงทุนของพวกเขาจะเพิ่มขึ้นจาก 10,000 ดอลลาร์เป็น 100,000 ดอลลาร์ในเวลาไม่กี่วัน เหยื่อรายนี้ก็ถูกโกสต์หลังจากโอนเงินแล้ว

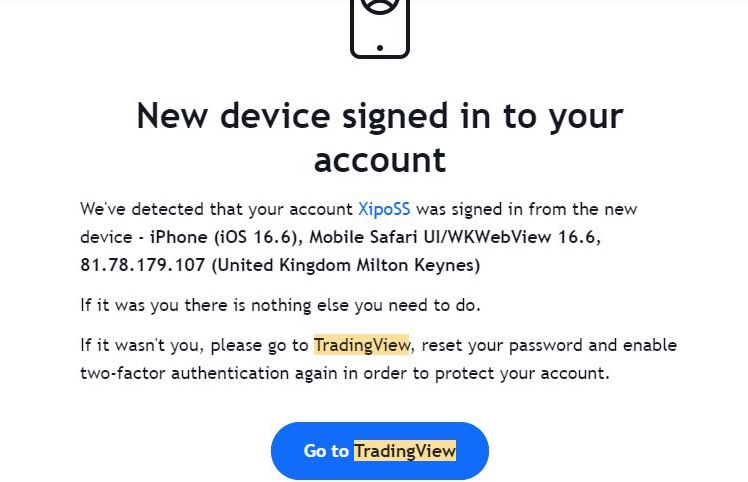

ในกรณีที่สาม เหยื่อรายงานว่าสูญเสียเงิน 500 ดอลลาร์ บุคคลนี้รวบรวมข้อมูลเพิ่มเติมเกี่ยวกับสแกมเมอร์ โดยแชร์ว่า Ape 31 ลงชื่อเข้าใช้บัญชี TradingView ด้วยที่อยู่ IP ของ UK Telecom (81.78.179.107)

นักต้มตุ๋นที่หมุนเวียนที่อยู่การฝากเงินบ่อยครั้ง ได้ใช้กระเป๋าเงินที่แตกต่างกันมากกว่า 16 ใบ

ตามที่ Zach กล่าว ที่อยู่เหล่านี้ได้รับเงินมากกว่า 650,000 ดอลลาร์ในเวลาเพียงหนึ่งปี และมีแนวโน้มว่าเงินจะถูกขโมยไปมากกว่านี้

พยายามหลายครั้งและปลอมแปลง dent

Ape 31 ยังพยายามหลอกบุคคลอื่นด้วยข้อตกลงซื้อขายผ่านเคาน์เตอร์ (OTC) ปลอม พวกเขาโน้มน้าวเป้าหมายให้เข้าร่วมแฮงเอาท์วิดีโอ ซึ่งถูกบันทึกไว้ในภายหลัง

เหยื่อยืนยันว่าเสียงในบันทึกตรงกับเสียงของผู้หลอกลวง Zach เปิดเผยรายละเอียดของการสนทนานี้ตลอดจนการบันทึกภาพต่อสาธารณะ

การสืบสวนของเขาแสดงรายการการแลกเปลี่ยนแบบรวมศูนย์จำนวนมากที่นักต้มตุ๋นใช้ รวมถึง KuCoin, Kraken, Bitget, OKX, MEXC และ Poloniex

Zach ยังพบว่าจริงๆ แล้ว Ape 31 มีฐานอยู่ในสหราชอาณาจักร ไม่ใช่สิงคโปร์ตามที่เขาอ้าง ที่อยู่ IP ของพวกเขาคือ 81.78.179.107 ได้รับการจดทะเบียนใน Ealing ภายใต้ Vodafone Limited

Ape 31 ยังใช้หมายเลขโทรศัพท์ในสหราชอาณาจักร 44-7466-727122 นักต้มตุ๋นได้เปลี่ยนชื่อและสถานที่หลายครั้งเพื่อทำให้เหยื่อเข้าใจผิดและปกปิด trac ของพวกเขา

ในจุดต่างๆ พวกเขาใช้ชื่อโอมาร์และแกล้งทำเป็นว่าประจำอยู่ในสิงคโปร์ บน Twitter นั้น Ape 31 ได้ใช้ชื่อผู้ใช้หลายชื่อ รวมถึง apethirtyone, apenumeral และ ape31111

บน Telegram นักต้มตุ๋นใช้ช่องทางที่เรียกว่า CHLMPS ซึ่งพวกเขายังคงกำหนดเป้าหมายเหยื่อรายใหม่ ชื่อผู้ใช้ Telegram ปัจจุบันของพวกเขาคือ APE131 แม้ว่าก่อนหน้านี้พวกเขาเคยใช้ชื่อเช่น APE313, APE3331, FD_331 และ FD3_D ก็ตาม

หลังจากที่ Zach โพ สต์ บัญชี Twitter ทั้งหมดก็ถูกปิดการใช้งาน