Golpista do Reino Unido rouba US$ 650 mil de mais de 250 usuários do Twitter

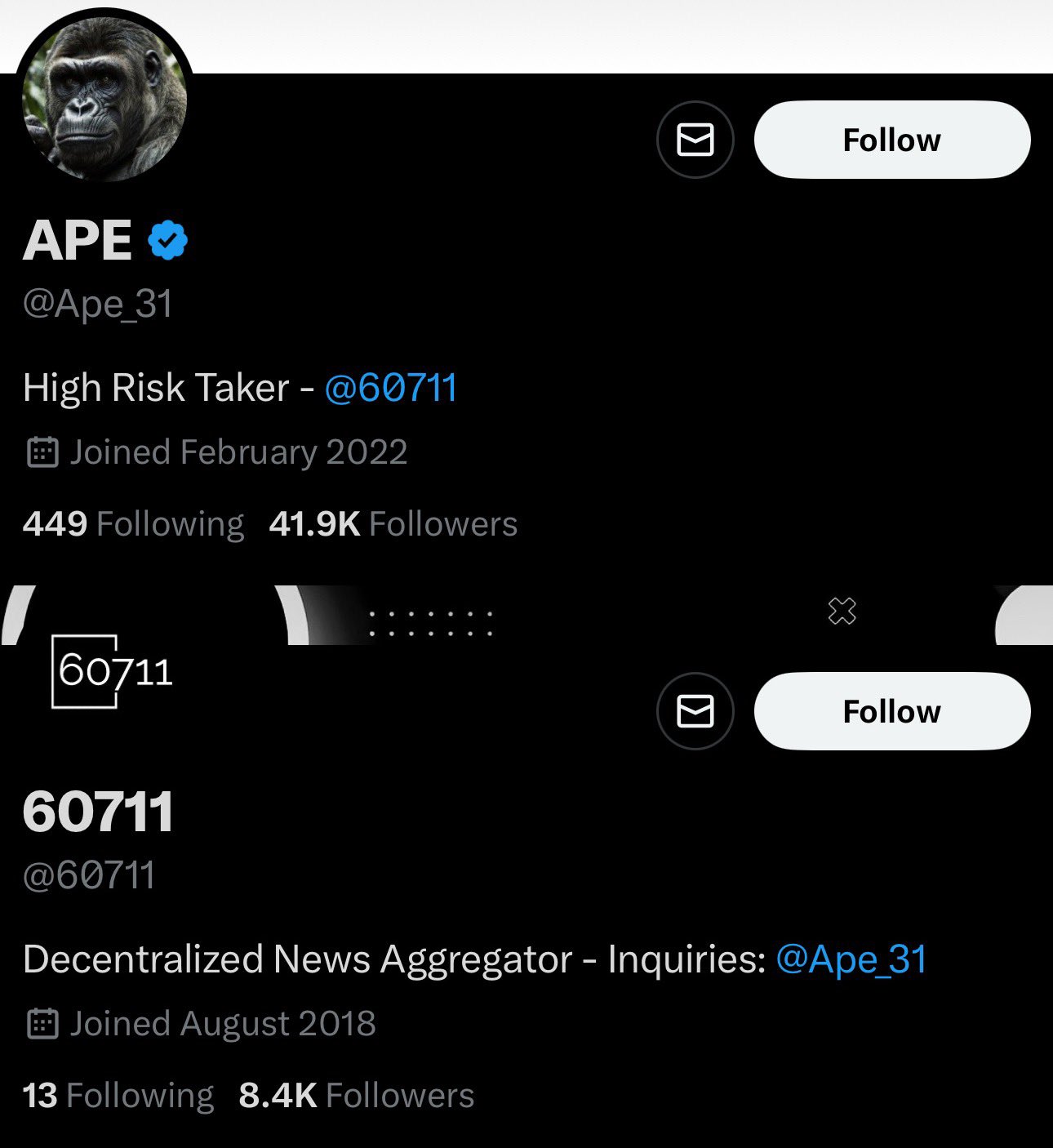

Um golpista baseado no Reino Unido, operando sob os nomes do Twitter @ape_31 e @60711, roubou mais de US$ 650.000 de mais de 250 usuários desavisados no Twitter (X) no ano passado.

As investigações do detetive de blockchain ZachXBT mostram que o fraudador atraiu as vítimas postando capturas de tela falsas de lucros e perdas (PNL) de uma conta demo da Bybit e usou uma conta de notícias falsas para direcionar as vítimas para o pagamento de serviços falsos.

Assim que o golpista recebeu o pagamento, ele bloqueou imediatamente suas vítimas, cortando todo contato.

O Ape 31 tinha como alvo os usuários respondendo a contas grandes e publicando regularmente capturas de tela do PNL para fingir engajamento.

O golpe envolvia a oferta de serviços pagos de comércio de cópias, onde os usuários eram induzidos a pagar taxas entre US$ 250 e US$ 500.

Depois de receber o pagamento, o golpista pedia fundos adicionais sob o pretexto de gerenciá-los, alegando que o processo era isento de riscos.

As vítimas foram bloqueadas no Telegram e no Twitter depois de enviarem o dinheiro.

Vítimas atraídas com negociações falsas e golpes

Uma vítima pagou US$ 500 ao Ape 31 por um serviço de comércio de cópias. Depois disso, o Ape 31 exigiu US$ 20.000, prometendo negociar com “preço de liquidação zero” em seu nome.

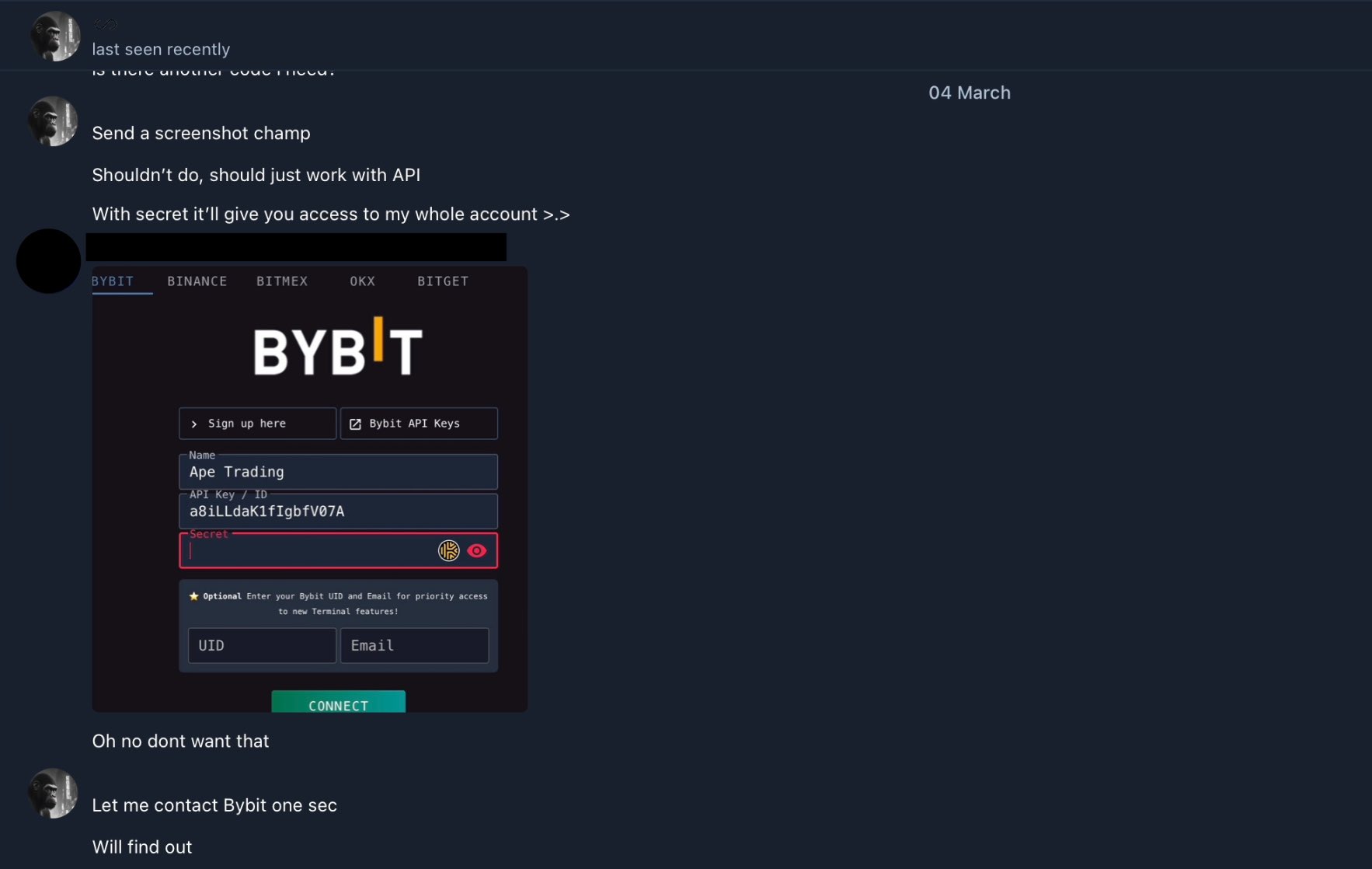

A vítima enviou o valor solicitado para o endereço da carteira do Ape 31. Para fazer com que parecesse legítimo, o golpista forneceu à vítima uma chave de API para monitorar as supostas negociações.

Mas tudo era falso. Ape 31 então pressionou a vítima a enviar outros US$ 20 mil, alegando que os lucros não poderiam ser reivindicados até que o dinheiro extra fosse enviado.

Depois disso, é claro, a vítima foi bloqueada e toda a comunicação foi interrompida.

Noutro caso, uma vítima que enviou 3.000 dólares foi levada a acreditar que o seu investimento aumentaria de 10.000 para 100.000 dólares numa questão de dias. Esta vítima também foi transformada em fantasma após a transferência dos fundos.

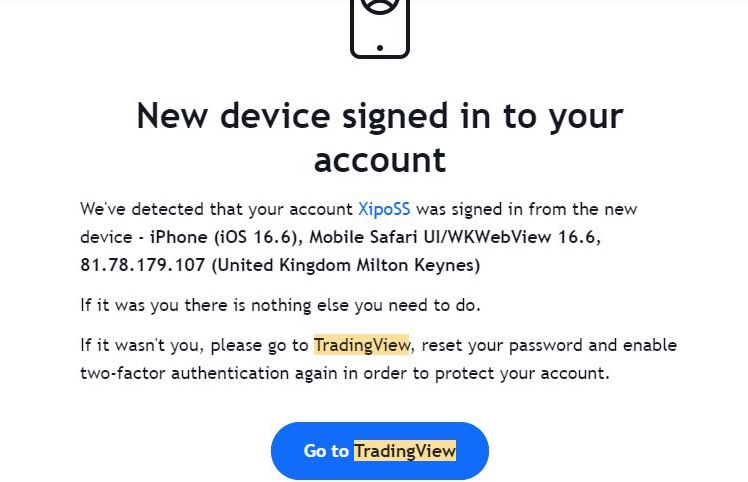

Em um terceiro caso, uma vítima relatou ter perdido US$ 500. Essa pessoa conseguiu reunir mais informações sobre o golpista, compartilhando que Ape 31 fez login em uma conta TradingView com um endereço IP da UK Telecom (81.78.179.107).

O golpista, que frequentemente alterna endereços de depósito, usou mais de 16 carteiras diferentes.

De acordo com Zach, esses endereços receberam mais de US$ 650 mil em apenas um ano e é provável que ainda mais fundos tenham sido roubados.

Várias tentativas e dent falsas

Ape 31 também tentou enganar outra pessoa com um negócio falso de balcão (OTC). Eles convenceram o alvo a participar de uma videochamada, que posteriormente foi gravada.

A vítima confirmou que a voz na gravação correspondia à do golpista. Os detalhes dessa conversa, assim como a gravação, foram divulgados por Zach.

Sua investigação mostra uma longa lista de exchanges centralizadas usadas pelo golpista, incluindo KuCoin, Kraken, Bitget, OKX, MEXC e Poloniex.

Zach também descobriu que o Ape 31 está, na verdade, baseado no Reino Unido, e não em Cingapura, como ele afirma. Seu endereço IP, 81.78.179.107, está registrado em Ealing sob a Vodafone Limited.

Ape 31 também usou um número de telefone do Reino Unido, 44-7466-727122. O golpista mudou de nome e localização diversas vezes para enganar suas vítimas e encobrir seus trac .

Em vários momentos, eles usaram o nome Omar e fingiram estar baseados em Cingapura. No Twitter, Ape 31 usou vários nomes de usuário, incluindo apethirtyone, apenumeral e ape31111.

No Telegram, o golpista administra um canal chamado CHLMPS, onde continua a atingir novas vítimas. O nome de usuário atual do Telegram é APE131, embora eles já tenham usado nomes como APE313, APE3331, FD_331 e FD3_D.

Logo depois que Zach fez sua postagem , todas as contas do Twitter foram desativadas.