Kaspersky informa que comprometió malware móvil que roba frases de semillas de los usuarios de los usuarios

Los investigadores de seguridad de Kaspersky han descubierto una campaña de malware móvil dirigida a usuarios de criptomonedas a través de aplicaciones infectadas.

Según los informes, SparkItty Spyware roba capturas de pantalla del dispositivo que contienen frases de semillas utilizando tecnología de reconocimiento de caracteres ópticos en plataformas iOS y Android a través de tiendas oficiales de aplicaciones.

SparkKitty Malware infiltra tiendas de aplicaciones oficiales dirigidas a Crypto

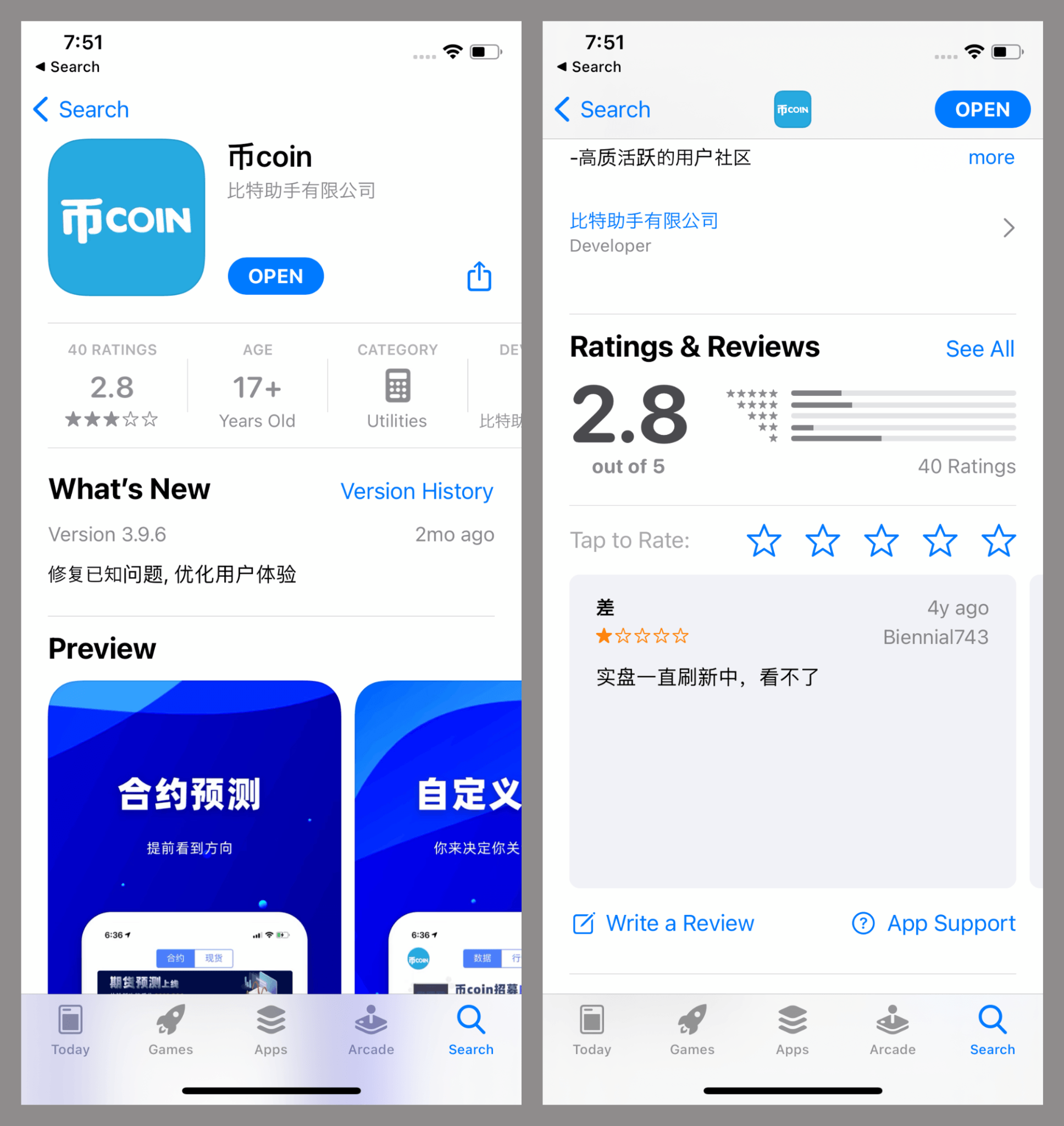

Los investigadores de Kaspersky descubrieron la campaña Sparkkitty Spyware en enero de 2025, luego de su anterior I dent Its de malware SparkCat dirigido a billeteras de criptomonedas. La nueva amenaza distribuye aplicaciones maliciosas a través de fuentes no oficiales, así como las plataformas oficiales de Google Play y App Store, con aplicaciones infectadas ya eliminadas de Google Play después de las notificaciones de los investigadores.

Sparkkitty ataca las plataformas iOS y Android con múltiples mecanismos de entrega para cada uno. En iOS, las cargas útiles de malware se entregan a través de marcos que se disfrazan de bibliotecas legítimas como AfNetworking.Framework o Alamofire.Framework, o bibliotecas ofuscadas disfrazadas de libswiftdarwin.dylib. El malware también se inserta directamente en aplicaciones.

Los sistemas operativos de Android emplean lenguajes Java y Kotlin, con versiones de Kotlin empleadas como módulos xpuestos maliciosos. La mayoría de las versiones de malware indiscriminadamente secuestran todas las imágenes en dispositivos, aunque los investigadores detectaron grupos maliciosos similares que emplean un reconocimiento de caracteres ópticos para atacar imágenes específicas con información confidencial.

La campaña ha estado activa desde al menos febrero de 2024, y también ha compartido tácticas e infraestructura de orientación con la operación anterior de SparkCat.

Sparkkitty tiene un alcance más amplio que el ataque objetivo de SparkCat a las frases de semillas de criptomonedas porque raspa todas las imágenes disponibles de dispositivos infectados. Esto tiene el potencial de cosechar otros tipos de información financiera y personal confidencial almacenada en galerías de dispositivos.

Las modificaciones de Tiktok de las tiendas oscuras sirven como vector de infección primaria

Los analistas de Kaspersky inicialmente se encontraron con la campaña cuando tracKing regularmente enlaces sospechosos que propagaban modificaciones de las aplicaciones de Tiktok Android. Las aplicaciones modificadas ejecutaron un código de malware adicional cuando los usuarios iniciaron actividades de la aplicación principal.

Las URL de archivo de configuración se presentaron como botones dentro de las aplicaciones comprometidas, iniciando las sesiones de WebView para mostrar Tiktoki Mall, un portal de compras en Internet que requiere criptomonedas para artículos de consumo.

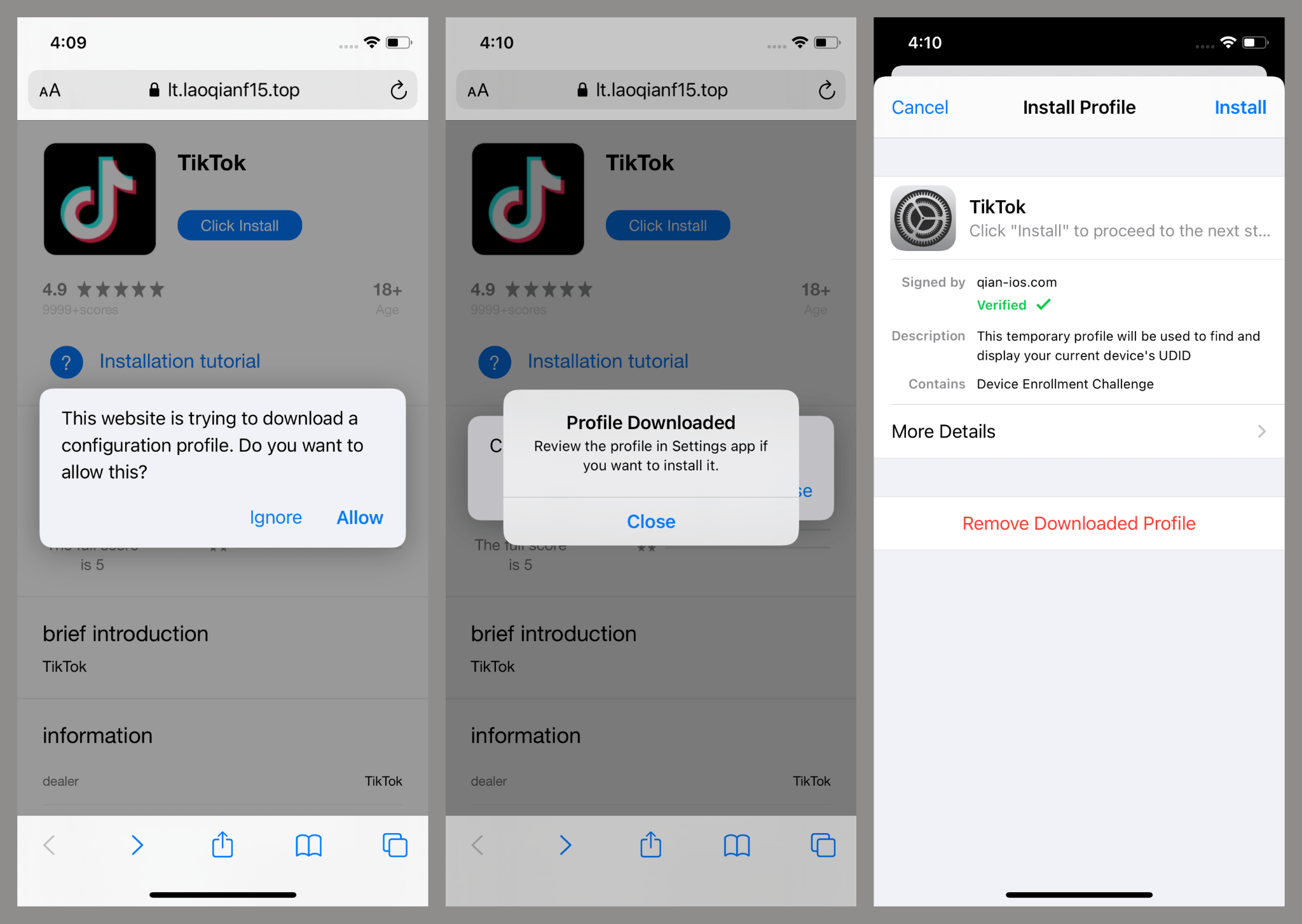

El registro y la compra estaban restringidos para requerir códigos de invitación, por lo que los investigadores no pudieron determinar la legitimidad de la tienda o si estaba operativo. Los vectores de infección de iOS explotan los perfiles empresariales del programa de desarrolladores de Apple para eludir las restricciones normales de instalación de la aplicación.

Los atacantes secuestran los certificados empresariales para la distribución de aplicaciones organizacionales de nivel empresarial, lo que permite que las aplicaciones maliciosas se instalen en cualquier dispositivo sin la aprobación de la tienda de aplicaciones. El mal uso del perfil empresarial es una táctica generalizada empleada por desarrolladores de aplicaciones inapropiadas como casinos en línea, grietas de software y modificaciones ilegales.

Versiones infectadas de Tiktok IOS Solicitud de aplicaciones Permisos de la galería de fotos durante el inicio, que está ausente en las versiones genuinas de Tiktok. El malware está integrado en marcos que pretenden ser AfNetworking.

Las variantes de malware de Android roban imágenes a través de aplicaciones con temática de criptomonedas

Las versiones de Android de SparkKitty operan a través de aplicaciones con temática de criptomonedas con código malicioso integrado en los puntos de entrada. El malware solicita archivos de configuración que contienen direcciones de comando y servidor de control, descifrándolos utilizando el cifrado AES-256 en modo BCE antes de establecer la comunicación con servidores remotos.

El robo de imágenes ocurre a través de procesos de dos etapas que involucran huellas dactilares del dispositivo y mecanismos de carga selectivos. El malware crea el dispositivo MD5 que combina el dispositivo IMEI, las direcciones MAC y los UUID aleatorios, almacenando estos IdentIfiers en archivos de almacenamiento externo.

Las aplicaciones de casino utilizan la integración del marco LSPOSE, que funcionan como módulos xpuestos maliciosos que enganchan los puntos de entrada de la aplicación. Una aplicación de mensajería infectada con características de intercambio de criptomonedas alcanzó más de 10,000 instalaciones en Google Play antes de eliminar las notificaciones de Kaspersky.

Las aplicaciones web progresivas se propagan a través de plataformas de estafas que anuncian esquemas ponzi en plataformas de redes sociales populares. Estas páginas que contienen PWA les solicitan a los usuarios que descarguen archivos APK que registren controladores de contenido, procesan imágenes JPEG y PNG a través de la tecnología de reconocimiento de caracteres ópticos de Google ML Kit adentcapturas de pantalla que contienen texto.

Academia Cryptopolitan: ¿Quieres hacer crecer tu dinero en 2025? Aprenda cómo hacerlo con DeFi en nuestra próxima clase web. Guarda tu lugar